In questo articolo forniamo alcuni spunti su come sia possibile utilizzare Microsoft Azure per gestire in modo efficace audit e monitoraggio degli accessi ai sistemi, un utile requisito per la conformità al GDPR.

Con l’applicazione del GDPR (General Data Protection Regulation) dal 25 Maggio 2018 nell’Unione Europea, molte organizzazioni si sono trovate a mettere in atto piani e decisioni per ottenere la conformità, migliorando la protezione dei dati personali. In questo articolo andremo a selezionare una particolare esigenza collegata all’adozione del GDPR (il controllo degli accessi), e la useremo come caso d’uso per mostrare come Microsoft Azure possa supportarci con diversi strumenti nell’ambito della Modern Security.

Il valore dei dati personali ha assunto una rilevanza sempre maggiore negli ultimi anni, con conseguente incremento dell’attività dei “cybercriminali” che espone a sempre maggiori rischi i dati degli utenti di tutto il mondo. Per far fronte a queste problematiche, nel contesto dei continui avanzamenti tecnologici e dei rischi derivanti da usi impropri dei dati personali da parte di governi e aziende, l’Unione Europea ha varato un’apposita legge per chiarire i diritti relativi ai dati dei cittadini europei e assicurandone un’adeguata protezione su tutto il territorio UE.

Stiamo parlando quindi del GDPR (General Data Protection Regulation), che da Maggio 2018 vincola tutte le organizzazioni (ovunque esse siano situate nel mondo) che trattano dati personali di cittadini residenti nel territorio UE, a rispettare un preciso regolamento, pena il pagamento di notevoli sanzioni.

Il GDPR garantisce ai cittadini UE il diritto di accedere, visualizzare, eliminare o spostare i propri dati personali nel momento in cui essi siano raccolti, salvati, usati o elaborati da un’organizzazione.

Microsoft Azure e la protezione dei dati: panoramica

La gestione dei dati in conformità al GDPR richiede alle organizzazioni uno stretto controllo su dove i dati personali vengono salvati e le relative modalità, di migliorare le proprie policies fornendo un accesso discrezionale ai soggetti previsti dalla legge, e di prevedere strumenti di data governance adatti a garantire trasparenza, mantenimento dei registri e reportistica.

Da questo punto di vista, Microsoft Azure offre una ricca serie di servizi e strumenti per aiutare le aziende a gestire i dati personali migliorando il proprio livello di conformità al GDPR.

Microsoft ha sviluppato una metodologia articolata su 4 fasi per costruire un percorso verso la conformità al GDPR, prevedendo per ogni fase degli appositi servizi di Azure. La descrizione dei singoli servizi esula dall’obiettivo di questo articolo, ma mostreremo invece tra poco l’utilizzo di due servizi appositamente scelti per gestire un’esigenza tipica della vita reale:

- Scoprire: ovvero identificare quali sono i dati personali presenti nella propria organizzazione e dove risiedono. Strumenti utili a questo scopo sono Azure Information Protection e Azure Data Catalog

- Gestire: lo scopo è di mantenere un controllo su come i dati personali sono trattati e come viene effettuato l’accesso nell’organizzazione. Troviamo qui strumenti come Azure Active Directory e Azure RBAC che aiuta a definire una segregazione delle responsabilità.

- Proteggere: obiettivo è impostare dei controlli per prevenire, rilevare e rispondere a vulnerabilità e violazioni dei dati. Abbiamo sicuramente Azure Security Center che fornisce una gestione unificata della sicurezza e della compliance e funzionalità di rilevazione minacce, e in generale tutti i servizi di crittografia dei dati, per esempio Azure Key Vault.

- Segnalare: ovvero come gestire la reportistica. Lo scopo è mantenere la documentazione richiesta, gestire richieste relative ai dati e fornire all’occorrenza notifiche sulle violazioni dei dati. Il principale strumento a disposizione è senz’altro Azure Monitor che consente di raccogliere metriche e dati da diversi servizi e analizzare i registri delle attività con la funzionalità di Log Analytics.

Partiremo quindi da quest’ultima fase, che rientra nelle attività comunemente definite “audit”, per una dimostrazione pratica.

Microsoft Azure e la protezione dei dati: l’audit come esempio

Partiamo dal caso di un’azienda che si trovi a gestire su Azure un tipico workload come le macchine virtuali. Dal punto di vista dell’audit, per potere garantire trasparenza e tracciabilità nell’uso dei dati e potere fronteggiare per tempo le vulnerabilità, la prima cosa da fare è abilitare la raccolta dei registri eventi delle singole macchine virtuali, che contiene anche tutte le attività di accesso ai sistemi.

Per potere gestire in modo efficiente e centralizzato questa raccolta, possiamo sfruttare la versione gratuita del servizio Azure Security Center e scegliere tra le diverse opzioni di “Eventi di sicurezza di Windows” disponibili nella sezione Raccolta Dati.

Per avere un audit completo conforme a quanto richiesto dal GDPR; è consigliabile scegliere l’opzione “Comune”. Questa ci metterà a disposizione un insieme di dati contenente la tracciatura di tutte le operazioni di accesso ai sistemi (login e logout) e la registrazione di tutte le azioni come le modifiche agli account, ai gruppi e altre operazioni che possono impattare sulle policy di sicurezza.

I dati raccolti verranno poi salvati nel servizio Log Analytics workspace per potere essere all’occorrenza interrogati tramite apposite query.

A questo punto abbiamo le funzionalità di base per gestire i registri di accesso, ma per potere fornire rapidamente informazioni su richiesta relativamente agli accessi ai sistemi e ai dati, spesso i clienti esprimono esigenze più specifiche per gestire questa base di dati. Consideriamo infatti che si troverebbero a dovere interrogare manualmente dei grandi volumi di informazioni, il che non è sempre rapido o intuitivo.

Servirebbe in sintesi un’adeguata reportistica e in aggiunta anche un sistema di notifiche per potere essere avvisati in modo proattivo su attività anomale collegate a eventuali vulnerabilità.

Un’esigenza tipica potrebbe essere ottenere delle notifiche personalizzate che avvisano tramite mail se determinati utenti con permessi elevati hanno effettuato accesso ai sistemi in fasce orarie considerate inusuali (ad esempio la notte).

Mostriamo quindi come possiamo ottenere questo risultato con due diverse soluzioni basate entrambe sul metodo di raccolta dati descritto, ma implementate con dei servizi di Microsoft Azure completamente diversi tra loro, con livelli di costi e funzionalità differenti.

Azure Monitor: Alert

La soluzione più semplice si basa sul servizio Monitor che, come suggerisce il nome, ci consente di monitorare diversi servizi di Azure ed è nativamente integrato con il servizio Log Analytics che abbiamo appena descritto, utile per la raccolta e analisi dei dati.

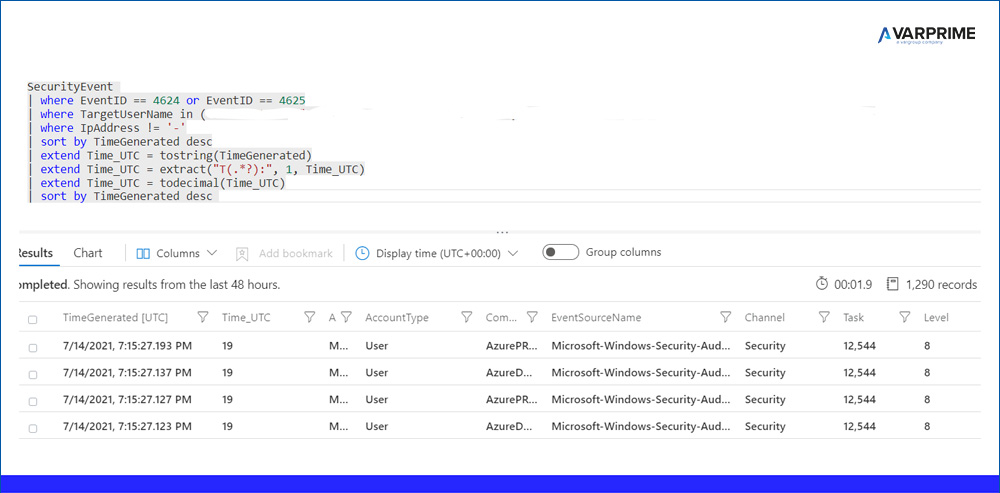

Utilizzando la sua funzionalità Alerts, possiamo creare un’apposita regola dove andiamo a eseguire una query che interroga la tabella del registro eventi presente in Log Analytics, e che vada a intercettare un evento di connessione (logon) o disconnessione (logoff) ai sistemi all’interno di una determinata fascia oraria, effettuato da determinate utenze.

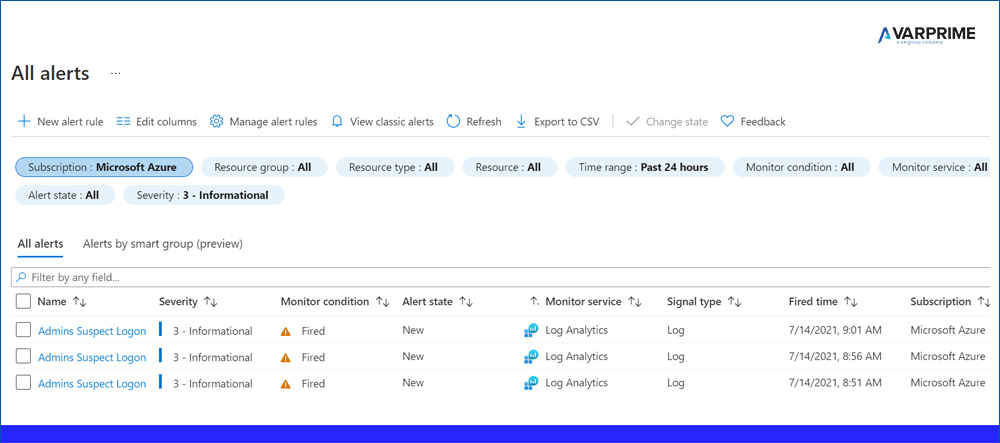

La query viene eseguita a intervalli regolari (es. 5 minuti) e solo nel caso venga restituito almeno un evento, viene generato un Alert. Gli alert possono poi essere visualizzati nell’apposita schermata che ne mostra i report e facendo click su ciascuno di essi si può accedere ai dettagli e lanciare una query in Log Analytics per visualizzare tutte le info per l’utente che ha provato a collegarsi.

Usando gli Action Group di Azure Monitor, è molto semplice configurare poi delle notifiche scegliendo tra diversi metodi (mail, SMS, ecc.) e specificando gli utenti da avvisare. In questo modo possiamo essere avvisati non appena viene intercettato un accesso sospetto senza doverci ricordare di consultare i report.

Il vantaggio evidente di questa soluzione è la sua semplicità d’uso (si configura tutto in pochi minuti) e la sua economicità: l’unico costo è quello degli alert che è nell’ordine di pochi euro al mese.

La limitazione sta invece nel fatto che sia gli alert che le notifiche ricevute sono poco intuitivi e non contengono direttamente al loro interno i dettagli sull’attività rilevata, quindi nel momento in cui si desideri visualizzare al volo orari di accesso e nome dell’utente con postazione da cui si è collegato, è necessario arrivare fino a Log Analytics e eseguire comunque una query.

Azure Sentinel: Analytics e Automation

Azure Sentinel è il servizio SIEM (Security Information and Event Management) di Microsoft, uno strumento di gestione della security con funzionalità più avanzate rispetto ad Azure Security Center.

Possiamo intercettare gli stessi eventi che abbiamo appena descritto, usando sempre Log Analytics come sorgente dati, e utilizzando la funzionalità Analytic Rules: anche in questo caso andiamo a definire una regola con una logica personalizzata creando una query simile a quella usata in Azure Monitor.

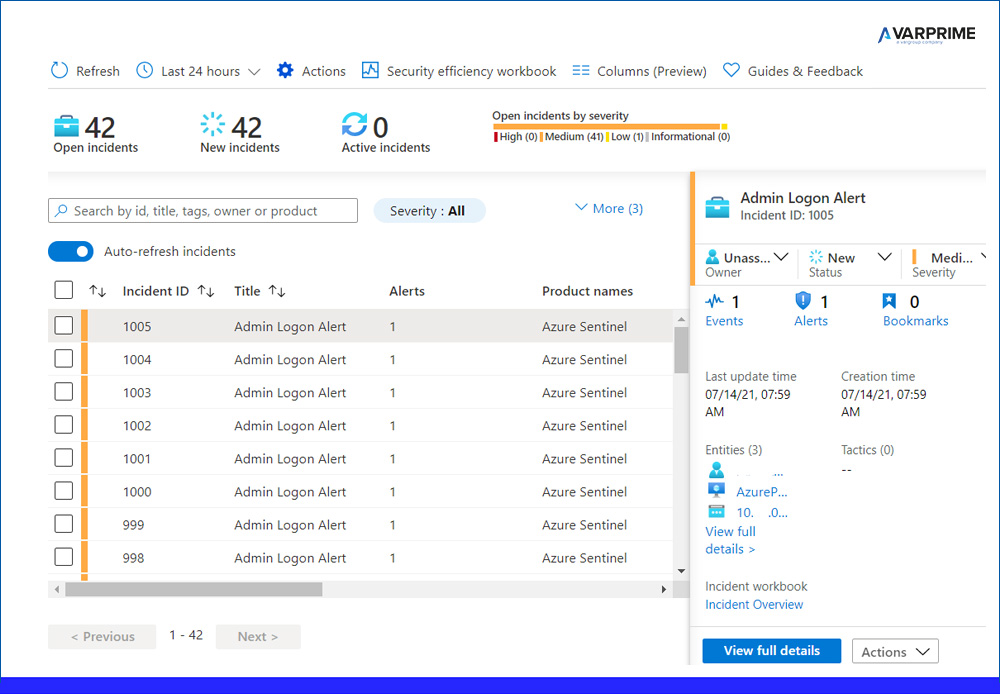

A differenza della precedente soluzione però, la regola va a generare degli oggetti più complessi degli alert, gli Incident.

Gli incident consentono una gestione più strutturata rispetto a quanto visto finora, in quanto mostrano tutti i dettagli relativi all’evento intercettato, le correlazioni logiche tra le varie entità coinvolte, e hanno la possibilità di essere assegnati a determinati utenti o team che possono tracciarne lo stato.

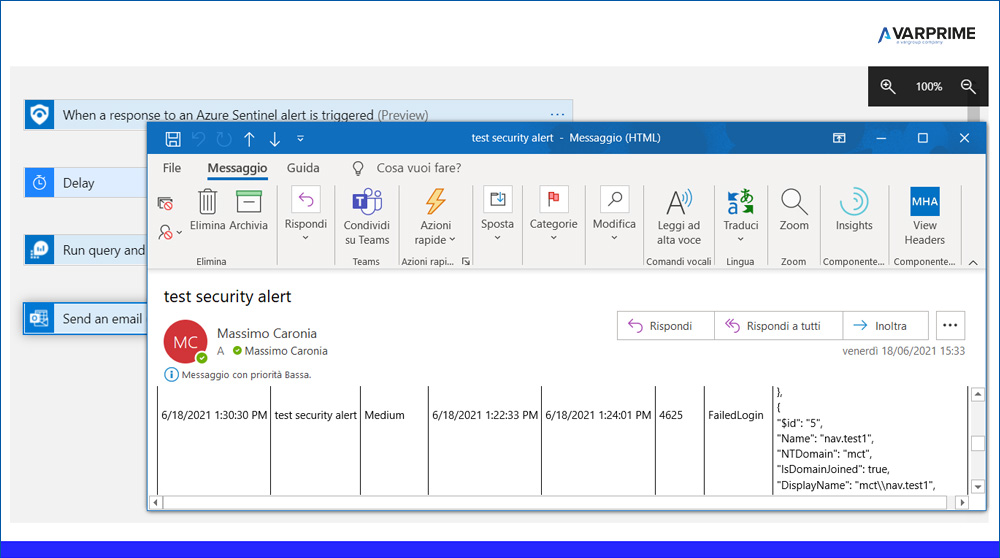

Per implementare anche qui delle notifiche immediate, Sentinel offre i Playbook, in pratica delle raccolte di azioni automatizzate il cui flusso può essere disegnato con un apposito editor basato sulla tecnologia di Azure Logic App.

Possiamo quindi sviluppare un Playbook che la Analytic Rule può fare scattare, definendo al suo interno un flusso che consente di raggruppare secondo la logica desiderata, gli eventi intercettati (in modo da ottimizzare il volume di mail generate), e recapitare infine un messaggio ai destinatari corretti contenente tutte le informazioni degli eventi di accesso.

I vantaggi di questa soluzione stanno sicuramente nella maggiore flessibilità di gestione delle informazioni e azioni di risposta e nell’alto livello di personalizzazione possibile: la stessa struttura della notifica mail viene costruita su misura.

I maggiori svantaggi stanno nella complessità di realizzazione in proporzione alla semplice esigenza da gestire, in quanto sia nella definizione della regola che del playbook è necessario scrivere del codice e rispetto alla precedente soluzione ci sono molte più opzioni da impostare. Inoltre, anche i costi sono molto maggiori in quanto al costo del servizio Log Analytics che è in proporzione ai dati raccolti, dobbiamo sommare anche una quota di costo specifica per l’elaborazione dei dati nel servizio Sentinel.

Conclusioni

I due esempi che abbiamo mostrato sono solo una semplice applicazione pratica circoscritta a una semplice e specifica esigenza, e le soluzioni descritte rappresentano una piccolissima parte del più complesso tema della gestione della privacy, della modern security e della conformità agli standard internazionali come il GDPR.

Ci auguriamo in ogni caso che mostrare due applicazioni basate su tecnologie molto diverse nell’ambito della stessa esigenza possa essere di utilità per dimostrare il livello di diversificazione sempre crescente dei servizi Azure, anche nell’ambito del monitoraggio e della security, venendo quindi incontro alle necessità di aziende di varie dimensioni.

Fonti e approfondimenti:

New capabilities to enable robust GDPR compliance | Blog e aggiornamenti di Azure | Microsoft Azure

https://azure.microsoft.com/en-us/services/security-center/

Azure Monitor overview – Azure Monitor | Microsoft Docs

Automate threat response with playbooks in Azure Sentinel | Microsoft Docs

Accelerate Your GDPR compliance with Microsoft Cloud | Developer Support

Azure Engineer